-

Die Dreifaltigkeit der Zugangssicherheit: Identifizieren, Authentifizieren und AutorisierenBLOGPOST • PRIVILEGED ACCESS MANAGEMENT

Die Dreifaltigkeit der Zugangssicherheit: Identifizieren, Authentifizieren und AutorisierenBLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

CISO – Cybersicherheit in dynamischer Bedrohungslage stärkenBLOGPOST • PRIVILEGED ACCESS MANAGEMENT

CISO – Cybersicherheit in dynamischer Bedrohungslage stärkenBLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

Die Vorteile von Privileged Access Management (PAM)BLOGPOST • PRIVILEGED ACCESS MANAGEMENT

Die Vorteile von Privileged Access Management (PAM)BLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

WALLIX als Leader im Gartner® Magic Quadrant™ 2022 für Privileged...BLOGPOST • PRIVILEGED ACCESS MANAGEMENT

WALLIX als Leader im Gartner® Magic Quadrant™ 2022 für Privileged...BLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

PAM und SCADA-SicherheitAUDIT & COMPLIANCE • BLOGPOST • INDUSTRIE • PRIVILEGED ACCESS MANAGEMENT

PAM und SCADA-SicherheitAUDIT & COMPLIANCE • BLOGPOST • INDUSTRIE • PRIVILEGED ACCESS MANAGEMENT -

Welche Security-Trends starten in der Sicherheitsbranche durch? Aktuellen Security-Herausforderungen begegnenBLOGPOST • DEVOPS • Digitale Transformation • PRIVILEGED ACCESS MANAGEMENT • ZERO TRUST

Welche Security-Trends starten in der Sicherheitsbranche durch? Aktuellen Security-Herausforderungen begegnenBLOGPOST • DEVOPS • Digitale Transformation • PRIVILEGED ACCESS MANAGEMENT • ZERO TRUST -

ISO 27001: Die Bedeutung von Privileged Access Management (PAM) verstehenAUDIT & COMPLIANCE • BLOGPOST • PRIVILEGED ACCESS MANAGEMENT

ISO 27001: Die Bedeutung von Privileged Access Management (PAM) verstehenAUDIT & COMPLIANCE • BLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

Einheitliches Identitäts- und Zugriffsmanagement (IAM) und PAM für kohäsive IdentitätsverwaltungBLOGPOST • IDENTITY AND ACCESS GOVERNANCE • PRIVILEGED ACCESS MANAGEMENT

Einheitliches Identitäts- und Zugriffsmanagement (IAM) und PAM für kohäsive IdentitätsverwaltungBLOGPOST • IDENTITY AND ACCESS GOVERNANCE • PRIVILEGED ACCESS MANAGEMENT -

PAM-ITSM-Integration: Welche bewährten Praktiken sollten angewandt werden?BLOGPOST • IDaaS • PRIVILEGED ACCESS MANAGEMENT

PAM-ITSM-Integration: Welche bewährten Praktiken sollten angewandt werden?BLOGPOST • IDaaS • PRIVILEGED ACCESS MANAGEMENT -

Absicherung von IIoT mit Privileged Access ManagementBLOGPOST • INDUSTRIE • PRIVILEGED ACCESS MANAGEMENT

Absicherung von IIoT mit Privileged Access ManagementBLOGPOST • INDUSTRIE • PRIVILEGED ACCESS MANAGEMENT -

Wie stellt WALLIX PAM das Active Directory sicher?BLOGPOST • PRIVILEGED ACCESS MANAGEMENT

Wie stellt WALLIX PAM das Active Directory sicher?BLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

Sicherheit zu Beginn der Schulzeit: Cyberangriffe auf das BildungswesenAUSBILDUNG • BLOGPOST • FERNZUGANG • PRIVILEGED ACCESS MANAGEMENT

Sicherheit zu Beginn der Schulzeit: Cyberangriffe auf das BildungswesenAUSBILDUNG • BLOGPOST • FERNZUGANG • PRIVILEGED ACCESS MANAGEMENT -

Compliance-Leitfaden für CISOsAUDIT & COMPLIANCE • BLOGPOST • IT TEAM EFFIZIENZ • MFA • PRIVILEGED ACCESS MANAGEMENT

Compliance-Leitfaden für CISOsAUDIT & COMPLIANCE • BLOGPOST • IT TEAM EFFIZIENZ • MFA • PRIVILEGED ACCESS MANAGEMENT -

Internationale Spannungen: Security-Maßnahmen für den NotfallBLOGPOST • CRITICAL INFRASTRUCTURE • PRIVILEGED ACCESS MANAGEMENT • SERVICE-KONTINUITÄT

Internationale Spannungen: Security-Maßnahmen für den NotfallBLOGPOST • CRITICAL INFRASTRUCTURE • PRIVILEGED ACCESS MANAGEMENT • SERVICE-KONTINUITÄT -

Das Internet der medizinischen Dinge (IoMT) : Schutz zunehmend anfälliger...BLOGPOST • GESUNDHEITSBRANCHE • PRIVILEGED ACCESS MANAGEMENT • SMARTE INFRASTRUKTUREN

Das Internet der medizinischen Dinge (IoMT) : Schutz zunehmend anfälliger...BLOGPOST • GESUNDHEITSBRANCHE • PRIVILEGED ACCESS MANAGEMENT • SMARTE INFRASTRUKTUREN -

Passwort-Management-Software für Unternehmen: WALLIX Bastion-PasswortmanagerBLOGPOST • PRIVILEGED ACCESS MANAGEMENT

Passwort-Management-Software für Unternehmen: WALLIX Bastion-PasswortmanagerBLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

Sicherheit industrieller Kontrollsysteme (ICS): VorschriftenBLOGPOST • CRITICAL INFRASTRUCTURE • INDUSTRIE • INDUSTRIEPROTOKOLLE • PRIVILEGED ACCESS MANAGEMENT

Sicherheit industrieller Kontrollsysteme (ICS): VorschriftenBLOGPOST • CRITICAL INFRASTRUCTURE • INDUSTRIE • INDUSTRIEPROTOKOLLE • PRIVILEGED ACCESS MANAGEMENT -

Absicherung von Finanzinstituten mit Hilfe von PAMBLOGPOST • FINANZEN & VERSICHERUNG • PRIVILEGED ACCESS MANAGEMENT

Absicherung von Finanzinstituten mit Hilfe von PAMBLOGPOST • FINANZEN & VERSICHERUNG • PRIVILEGED ACCESS MANAGEMENT -

5 Gründe, warum die Ermittlung privilegierter Konten (Privileged Account Discovery)...BLOGPOST • PRIVILEGED ACCESS MANAGEMENT

5 Gründe, warum die Ermittlung privilegierter Konten (Privileged Account Discovery)...BLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

Akademische Einrichtungen in Alarmbereitschaft: Ein Leitfaden für risikofreie KlassenzimmerAUSBILDUNG • BLOGPOST • PRIVILEGED ACCESS MANAGEMENT

Akademische Einrichtungen in Alarmbereitschaft: Ein Leitfaden für risikofreie KlassenzimmerAUSBILDUNG • BLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

„Just-in-Time“ – die Schlüsselstrategie für ZugangssicherheitBLOGPOST • ENDPOINT PRIVILEGE MANAGEMENT • PRIVILEGED ACCESS MANAGEMENT

„Just-in-Time“ – die Schlüsselstrategie für ZugangssicherheitBLOGPOST • ENDPOINT PRIVILEGE MANAGEMENT • PRIVILEGED ACCESS MANAGEMENT -

Cybersecurity im Gesundheitswesen: „Das Personal spielt eine wichtige Rolle“BLOGPOST • GESUNDHEITSBRANCHE

Cybersecurity im Gesundheitswesen: „Das Personal spielt eine wichtige Rolle“BLOGPOST • GESUNDHEITSBRANCHE -

Die Sicherung aller Zugänge – eine indiskutable Pflicht jedes UnternehmenBLOGPOST • DEVOPS • PRIVILEGED ACCESS MANAGEMENT

Die Sicherung aller Zugänge – eine indiskutable Pflicht jedes UnternehmenBLOGPOST • DEVOPS • PRIVILEGED ACCESS MANAGEMENT -

WALLIX wird im Gartner® Magic Quadrant™ für Privileged Access Management...BERICHTE • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER

WALLIX wird im Gartner® Magic Quadrant™ für Privileged Access Management...BERICHTE • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER -

Verwaltung des privilegierten Zugangs: Der Schlüssel zur Einhaltung der NIS/NIS2-RichtlinienAUDIT & COMPLIANCE • WHITEPAPER

Verwaltung des privilegierten Zugangs: Der Schlüssel zur Einhaltung der NIS/NIS2-RichtlinienAUDIT & COMPLIANCE • WHITEPAPER -

Sicherung von Identitäten und Zugang im BildungswesenAUSBILDUNG • IDENTITY AND ACCESS GOVERNANCE • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER

Sicherung von Identitäten und Zugang im BildungswesenAUSBILDUNG • IDENTITY AND ACCESS GOVERNANCE • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER -

Digital Trust und die Rolle von Privileged Access ManagementIDENTITY AND ACCESS GOVERNANCE • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER

Digital Trust und die Rolle von Privileged Access ManagementIDENTITY AND ACCESS GOVERNANCE • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER -

Zero Trust CybersecurityIDENTITY AND ACCESS GOVERNANCE • IT-TEAM-EFFIZIENZ • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER • ZERO TRUST

Zero Trust CybersecurityIDENTITY AND ACCESS GOVERNANCE • IT-TEAM-EFFIZIENZ • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER • ZERO TRUST -

SaaS-Einführung: 10 Gründe, warum PAM als Service gut für Ihr...PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER

SaaS-Einführung: 10 Gründe, warum PAM als Service gut für Ihr...PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER -

Modernisierung der Identitäts- und Zugriffsverwaltung für die Einhaltung von NIS2BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • PRIVILEGED ACCESS MANAGEMENT

Modernisierung der Identitäts- und Zugriffsverwaltung für die Einhaltung von NIS2BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • PRIVILEGED ACCESS MANAGEMENT -

7 wichtige Aspekte, die vor der Wahl von IAG als...IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER

7 wichtige Aspekte, die vor der Wahl von IAG als...IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER -

Wie man das Prinzip des geringsten Privilegs mit Identity &...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • INSIDER THREAT

Wie man das Prinzip des geringsten Privilegs mit Identity &...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • INSIDER THREAT -

Download Vital Link: Implementierung der Norm IEC-62443 mit WALLIX PAM4OTAUDIT & COMPLIANCE • INDUSTRIE • WHITEPAPER

Download Vital Link: Implementierung der Norm IEC-62443 mit WALLIX PAM4OTAUDIT & COMPLIANCE • INDUSTRIE • WHITEPAPER -

Risiken im Zusammenhang mit Identitäts- und Zugriffsmanagement: 5 zu vermeidende...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE

Risiken im Zusammenhang mit Identitäts- und Zugriffsmanagement: 5 zu vermeidende...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE -

Sicherheit im Gesundheitswesen: 7 Wege zum Schutz vor CyberangriffenAUDIT & COMPLIANCE • GESUNDHEITSBRANCHE • WHITEPAPER

Sicherheit im Gesundheitswesen: 7 Wege zum Schutz vor CyberangriffenAUDIT & COMPLIANCE • GESUNDHEITSBRANCHE • WHITEPAPER -

Fokus: OT-Sicherheit - Strategien, Trends und Herausforderungen im Kampf gegen...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE

Fokus: OT-Sicherheit - Strategien, Trends und Herausforderungen im Kampf gegen...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE -

IT-Kosten senken mit SaaS: Maximierung der Einsparungen mit PAM-LösungenBLOGPOST • PRIVILEGED ACCESS MANAGEMENT • SaaS

IT-Kosten senken mit SaaS: Maximierung der Einsparungen mit PAM-LösungenBLOGPOST • PRIVILEGED ACCESS MANAGEMENT • SaaS -

Wie die Migration zu einer SaaS-basierten PAM-Lösung Ihre Finanzoperationen optimieren...BLOGPOST • PRIVILEGED ACCESS MANAGEMENT

Wie die Migration zu einer SaaS-basierten PAM-Lösung Ihre Finanzoperationen optimieren...BLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

Warum die Umstellung auf eine SaaS-basierte PAM-Lösung eine kluge finanzielle...BLOGPOST • PRIVILEGED ACCESS MANAGEMENT

Warum die Umstellung auf eine SaaS-basierte PAM-Lösung eine kluge finanzielle...BLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

Maximierung von Effizienz und Sicherheit: Unverzichtbare Identitäts- und Zugriffsmanagement-Lösungen für...AUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER

Maximierung von Effizienz und Sicherheit: Unverzichtbare Identitäts- und Zugriffsmanagement-Lösungen für...AUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER -

Cybersecurity: Von einer Kostenstelle zu einem Gewinnbringer für MSPsAUDIT & COMPLIANCE • BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • MANAGED SERVICE PROVIDER • PRIVILEGED ACCESS MANAGEMENT

Cybersecurity: Von einer Kostenstelle zu einem Gewinnbringer für MSPsAUDIT & COMPLIANCE • BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • MANAGED SERVICE PROVIDER • PRIVILEGED ACCESS MANAGEMENT -

Einfach anfangen: Nutzung von MFA, SSO und Enterprise Vaults für...AUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER

Einfach anfangen: Nutzung von MFA, SSO und Enterprise Vaults für...AUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER -

Erweitern Sie Ihre Sicherheitsstrategie: Die Leistungsfähigkeit von PAM und IAG...AUDIT & COMPLIANCE • BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • MANAGED SERVICE PROVIDER • PRIVILEGED ACCESS MANAGEMENT

Erweitern Sie Ihre Sicherheitsstrategie: Die Leistungsfähigkeit von PAM und IAG...AUDIT & COMPLIANCE • BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • MANAGED SERVICE PROVIDER • PRIVILEGED ACCESS MANAGEMENT -

Ist Ihre Sicherheit bereit für die KI-Revolution?AUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER

Ist Ihre Sicherheit bereit für die KI-Revolution?AUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER -

Schützen Sie Ihre Gesundheitseinrichtungen mit dem CaRE-Programm!AUDIT & COMPLIANCE • GESUNDHEITSBRANCHE • WHITEPAPER

Schützen Sie Ihre Gesundheitseinrichtungen mit dem CaRE-Programm!AUDIT & COMPLIANCE • GESUNDHEITSBRANCHE • WHITEPAPER -

Gewährleistung von Compliance und Sicherheit für MSPs und ihre KundenAUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER

Gewährleistung von Compliance und Sicherheit für MSPs und ihre KundenAUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER -

Praktischer Leitfaden zur Passwortsicherheit mit WALLIX One Enterprise VaultIDENTITY AND ACCESS GOVERNANCE • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER

Praktischer Leitfaden zur Passwortsicherheit mit WALLIX One Enterprise VaultIDENTITY AND ACCESS GOVERNANCE • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER -

10 zentrale Strategien für MSPsAUDIT & COMPLIANCE • MANAGED SERVICE PROVIDER • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER

10 zentrale Strategien für MSPsAUDIT & COMPLIANCE • MANAGED SERVICE PROVIDER • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER -

Leitfaden für CISOs zur Einhaltung gesetzlicher VorschriftenAUDIT & COMPLIANCE • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER

Leitfaden für CISOs zur Einhaltung gesetzlicher VorschriftenAUDIT & COMPLIANCE • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER -

Fertigungsindustrie | 3 Strategien für den sicheren FernzugriffFERNZUGANG • INDUSTRIE • INDUSTRIEPROTOKOLLE • KRITISCHER INFRASTRUKTUREN • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER

Fertigungsindustrie | 3 Strategien für den sicheren FernzugriffFERNZUGANG • INDUSTRIE • INDUSTRIEPROTOKOLLE • KRITISCHER INFRASTRUKTUREN • PRIVILEGE ACCESS MANAGEMENT • WHITEPAPER -

IGA und PAM: Wie die Identity Governance Administration mit PAM...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • PRIVILEGED ACCESS MANAGEMENT

IGA und PAM: Wie die Identity Governance Administration mit PAM...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • PRIVILEGED ACCESS MANAGEMENT -

Die Bedeutung der IEC-62443-Standards für den Schutz industrieller Cyber-ÖkosystemeAUDIT & COMPLIANCE • BLOGPOST • INDUSTRIE

Die Bedeutung der IEC-62443-Standards für den Schutz industrieller Cyber-ÖkosystemeAUDIT & COMPLIANCE • BLOGPOST • INDUSTRIE -

Wie PAM die Umsetzung von IEC 62443 unterstütztAUDIT & COMPLIANCE • BLOGPOST • INDUSTRIE • PRIVILEGED ACCESS MANAGEMENT

Wie PAM die Umsetzung von IEC 62443 unterstütztAUDIT & COMPLIANCE • BLOGPOST • INDUSTRIE • PRIVILEGED ACCESS MANAGEMENT -

Session Manager: Was er ist und warum Sie ihn brauchenBLOGPOST • PRIVILEGED ACCESS MANAGEMENT

Session Manager: Was er ist und warum Sie ihn brauchenBLOGPOST • PRIVILEGED ACCESS MANAGEMENT -

Universal Tunneling: Sichere und einfache OT-VerbindungenBLOGPOST • FERNZUGANG • INDUSTRIE • PRIVILEGED ACCESS MANAGEMENT

Universal Tunneling: Sichere und einfache OT-VerbindungenBLOGPOST • FERNZUGANG • INDUSTRIE • PRIVILEGED ACCESS MANAGEMENT

Kundenorientiert | Innovativ | Einfach

Europäischer Marktführer für Identitäts- und Zugriffssicherheit

WALLIX ist ein europäischer Marktführer für Identitäts- und Zugriffssicherheitslösungen, der in über 90 Ländern weltweit vertreten ist – mit Mitarbeitern in 16 Ländern, Büros in 8 Städten und einem Netzwerk von über 300 Wiederverkäufern und Integratoren.

Anerkannt von branchenführenden Analysten

Die WALLIX Lösungssuite ist flexibel, belastbar, schnell einsatzbereit und einfach zu bedienen. WALLIX wird von Branchenanalysten (Gartner, Forrester, KuppingerCole, Frost & Sullivan) als führend im Bereich des Privileged Access Management anerkannt.

Vertriebspartner in 90 Ländern

Die WALLIX Partner unterstützen Unternehmen dabei, Cyber-Risiken zu reduzieren, Innovationen und bahnbrechende Technologien sicher zu nutzen, Kosten zu managen, sich schnell neuen Cyberherausforderungen anzupassen und die betriebliche Ausfallsicherheit zu verbessern.

Mehr als 3.000 Kunden weltweit

Die Lösungssuite von WALLIX wird über ein Netzwerk von mehr als 300 Händlern und Integratoren weltweit vertrieben. WALLIX unterstützt mehr als 3.000 Organisationen dabei, ihre digitale Transformation sicher zu gestalten.

Cybersicherheit muss nicht komplex sein. Der Schutz der kritischsten Systeme vor internen und externen Bedrohungen ist mit WALLIX ganz einfach.

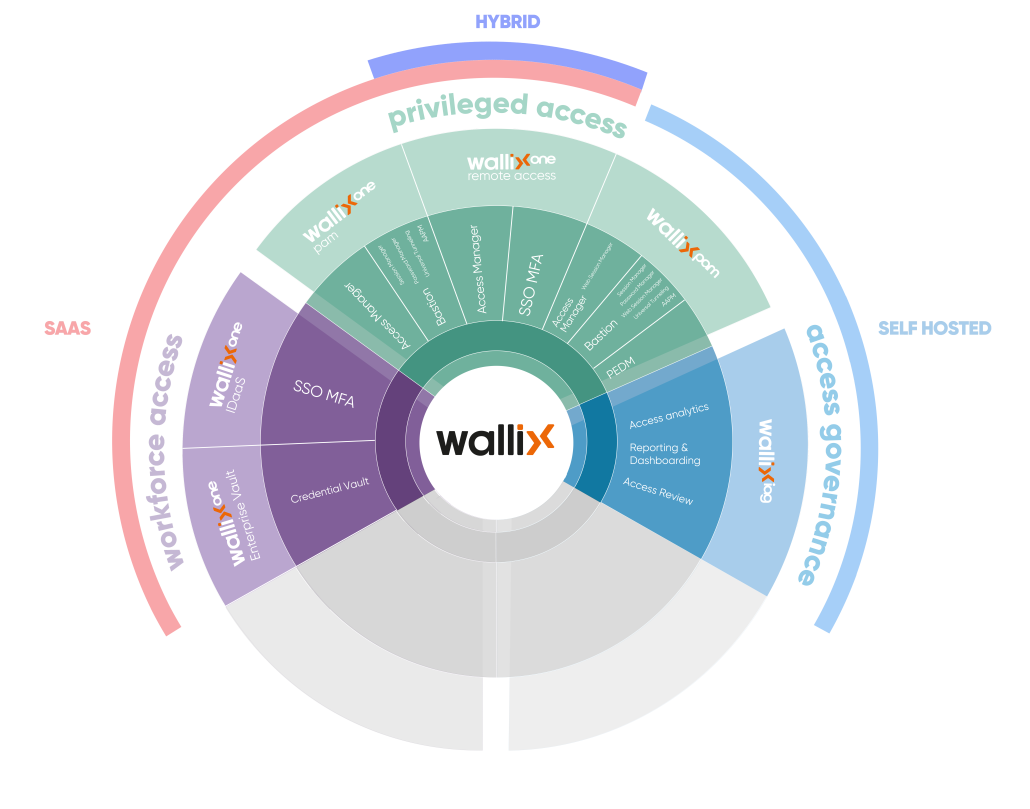

AAPM: Application to Application Password Management • IDaaS: Identity-as-a-Service • MFA: Multi-factor authentication

PEDM: Privilege elevation and delegation management • PAM: Privileged Access Management • SSO: Single sign-on

WORKFORCE ACCESS

Nahtlose Sicherung aller Zugänge

WALLIX One IDaaS und WALLIX One Enterprise Vault verbessern die Sicherheit und das Benutzererlebnis, indem sie den Zugang mit SSO und MFA optimieren und sensible Identitätsdaten für eine sichere Weitergabe zentralisieren und verschlüsseln.

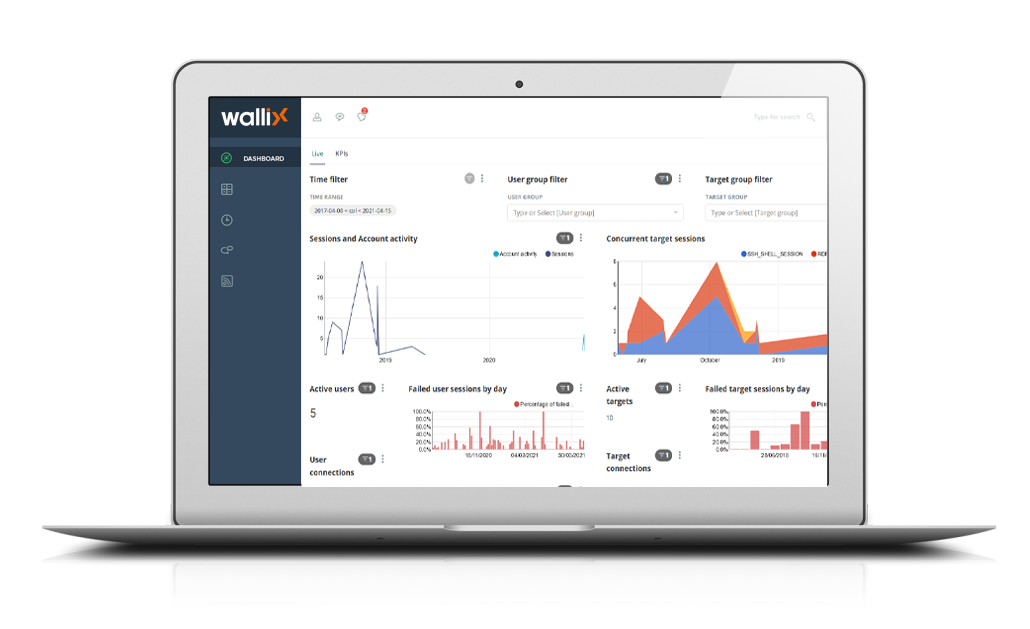

PRIVILEGED ACCESS

Kontrolle privilegierter Konten

WALLIX PAM und WALLIX Remote Access schützen kritische IT-Ressourcen, indem sie privilegierte Konten verwalten, die häufig Ziel von Sicherheitsverletzungen sind, und den Fernzugriff kontrollieren, um die Sicherheit zu gewährleisten und gleichzeitig eine nahtlose Interaktion mit Drittanbietern zu ermöglichen.

ACCESS GOVERNANCE

Zugangsprüfungen und Berechtigungskontrolle

WALLIX IAG verbessert die Access Governance, indem es eine umfassende Zuordnung von Identitäten zu ihren jeweiligen Berechtigungen bietet, als Kontrollturm für die Überwachung von Zugriffszertifizierungskampagnen fungiert und Personaländerungen über alle Geschäftsanwendungen hinweg verfolgt.

Erfolgsgeschichten

„WALLIX PAM hat uns gezeigt, dass es perfekt zu unseren Anforderungen passt – sowohl im Hinblick auf die Größenordnung als auch auf die Einfachheit. Zusammenfassend lässt sich sagen, dass WALLIX den besten Mehrwert für unsere Bedürfnisse bietet.“

„Unsere Zusammenarbeit mit WALLIX IAG hat es uns ermöglicht deutlich effektiver zu arbeiten: In derselben Zeit, in der wir früher die Überprüfung eines einzigen Bereichs (Mainframe) durchgeführt haben, können wir nun über über 150 Anwendungssysteme für die Verwaltungs- und Vertriebspersonen prüfen und sichern.“

„Dank ihrer Funktionen für die Zugangskontrolle und die Rückverfolgbarkeit der Verwaltung hat uns die WALLIX-Lösung ermöglicht, die Sicherheit unserer Infrastruktur und unserer Geräte erheblich zu erhöhen.“

Das Privileged Access Management von WALLIX

Privilegierte, administrative oder mit übermäßigen Befugnissen ausgestattete Konten gehören immer wieder zu den Hauptzielen von Angreifern und führen häufig zu größeren Sicherheitsverletzungen. Führungskräfte, die für das Identitäts- und Zugriffsmanagement verantwortlich sind, sollten ein Privileged Access Management (PAM) implementieren, um diese wichtigen Konten zu schützen.

Bereit für den Start

mit WALLIX PAM?

Fordern Sie Ihre kostenlose 30-Tage-Testlizenz an