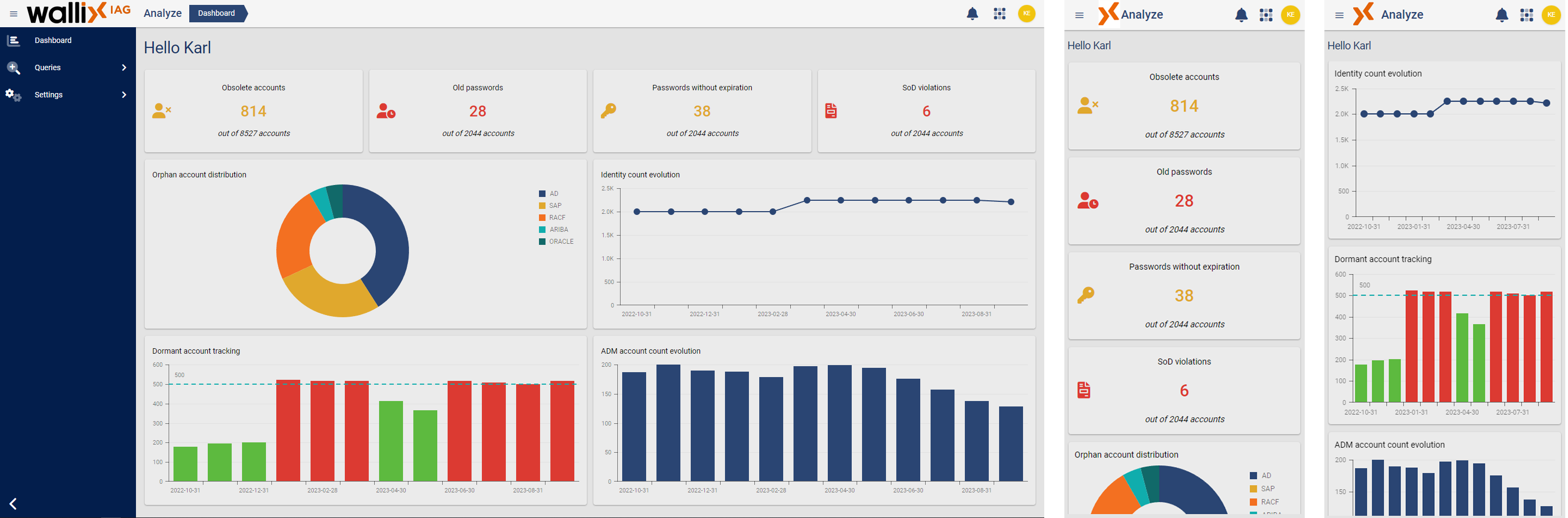

WALLIX IAG

WALLIX IAG bietet nahtlos eine umfassende Zuordnung von Identitäten zu ihren jeweiligen Berechtigungen. Ganz gleich, ob Sie Kampagnen zur Überprüfung von Rechten überwachen oder Personaländerungen verfolgen, unsere Lösung fungiert als Kontrollturm für alle Ihre Geschäftsanwendungen.