Einheitliches Identitäts- und Zugriffsmanagement (IAM) und PAM für kohäsive Identitätsverwaltung

In diesem Monat wird der 25. Jahrestag des berühmten Cartoons „Im Internet weiß niemand, dass Du ein Hund bist“ begangen, der im New Yorker erschienen ist. Oh, wie wahr war und ist es noch ein Vierteljahrhundert später. Die Wahrscheinlichkeit ist groß, dass der Künstler Peter Steiner keine Ahnung hatte, wie weitblickend seine Zeichnung war. Wir erleben tatsächlich die Tage der Internet-Hunde, zumindest des Identitäts- und Zugriffsmanagements (IAM) und PAM.

Wer ist wer? Das Wesentliche der Identitätsverwaltung und des Identitäts- und Zugriffsmanagements

Die Benutzeridentität ist die Ursache praktisch aller Cyber-Sicherheitsmaßnahmen. Diese Angelegenheit ist heute dringender als je zuvor. Es geht nicht nur darum, wer ein Hund ist und wer nicht. Es geht darum, wer für den Akteur eines feindlichen Nationalstaats arbeitet? Es geht darum, wer ein ehemaliger Mitarbeiter ist, der einen Groll geht? Und so weiter. Jede Sicherheitskontrolle muss auf Antworten auf die folgenden kritischen Identitätsfragen aufbauen:

- „Wer ist wer ?“

- „Ist der Benutzer, der, der er behauptet zu sein ?“

- „Können Sie ihnen vertrauen ?“

- „Was können Sie ihnen anvertrauen ?“

Dies ist die Aufgabe der Identitätsverwaltung.

Identitätsverwaltung

Die Identitätsverwaltung (Identity Governance) ist die IT-Disziplin, die darüber wacht, wer in einem Unternehmen ist und wer was tun darf. Kann Herr X zum Beispiel System A benutzen? Wie wäre es mit System B? Nein, kann er nicht. Frau Y kann jedoch die Systeme A und B verwenden. Die Identitätsverwaltung umfasst Systeme, Richtlinien und Prozesse, die die Benutzeridentität, Authentifizierung und Systemberechtigung überwachen. Die umfasst auch die Verwaltung von privilegierten Benutzern, die berechtigt sind, Systemeinstellungen zu verwalten.

In der Praxis beinhaltet die Identitätsverwaltung den Einsatz von Lösungen für das Identitäts- und Zugriffsmanagement (IAM) und das Privilegierte Zugriffsmanagement (PAM). Um zu verstehen, wie sie Identitätsverwaltung funktioniert (oder wie sie besser funktionieren könnte), muss man zunächst verstehen, wie IAM und PAM funktionieren.

Die verfügbaren Tools verstehen

Was ist das Identitäts- und Zugriffsmanagement (IAM)?

Bei IAM geht es um zwei miteinander verbundene, aber unterschiedliche Faktoren der Benutzeridentität. Erstens muss eine IAM-Lösung in der Lage sein, den Benutzer zu authentifizieren. Dies ist die Frage „Ist diese Person wirklich die, die sie behauptet zu sein?“. Die Authentifizierung des Benutzers ist jedoch nur ein Teil des IAM-Prozesses. Die Lösung muss auch die Berechtigung(en) des Benutzers bestätigen.

- Benutzer sind, wer sie behaupten zu sein

- Auf welche Systeme/Tools hat ein bestimmter Benutzer Zugriff

Wenn es hilfreich ist, sollten Sie einen Vergleich zum Einstieg in ein Flugzeug ziehen. Wenn Sie der TSA (Transportsicherheitsbehörde) Ihren Reisepass zeigen, ist das eine Authentifizierung. Sie beweist, dass Sie Sie sind. Aber Sie brauchen immer noch ein Ticket, um in das Flugzeug einzusteigen. Das ist die Berechtigung. Das Anmelden bei Microsoft Active Directory entspricht dem Vorzeigen Ihres Reisepasses bei der TSA. Es überprüft Ihre Identität. Die Anmeldung beim Microsoft Exchange Server entspricht dem Vorzeigen Ihres Tickets im Flugzeug. Dies wird auch als Zugriffskontrolle bezeichnet. Sie können das Flugzeug ohne Ticket nicht betreten. Sie können nicht ohne Berechtigung auf Exchange zugreifen.

Idealerweise hat die IT-Abteilung IAM konfiguriert, um den Zugriff auf alle IT-Ressourcen zu steuern. Dazu gehören Anwendungen, Datenbanken, Speicherressourcen und Netzwerke sowie Ressourcen von Partnern. IAM-Plattformen mindern somit Sicherheits- und Konformitätsrisiken, die aus einem unberechtigten Zugriff resultieren können.

Was ist das Privilegierte Zugriffsmanagement (PAM)?

Ein privilegierter Benutzer ist jemand, der berechtigt ist, sich am administrativen Backend eines Systems anzumelden. Mit diesem Zugriff kann der berechtigte Benutzer andere Benutzerkonten einrichten, ändern oder löschen. Er oder sie kann berechtigt sein, Systemkonfigurationen zu ändern oder sogar das ganze Programm zu deinstallieren. In einigen Fällen können privilegierte Benutzer auch auf Daten zugreifen, die auf dem System gespeichert sind. Der privilegierte Zugriff wird manchmal als „Root-Zugriff“ bezeichnet.

Der privilegierte Zugriff birgt eine Reihe möglicher Sicherheitsrisiken. Ein böswilliger Akteur, der sich beispielsweise als privilegierter Benutzer ausgibt, könnte ein Unternehmen durch eine Abhöraktion, durch die Änderung von Produktionsdaten oder die Offline-Schaltung von Systemen zum Erliegen bringen. Eine PAM-Lösung mindert solche Risiken.

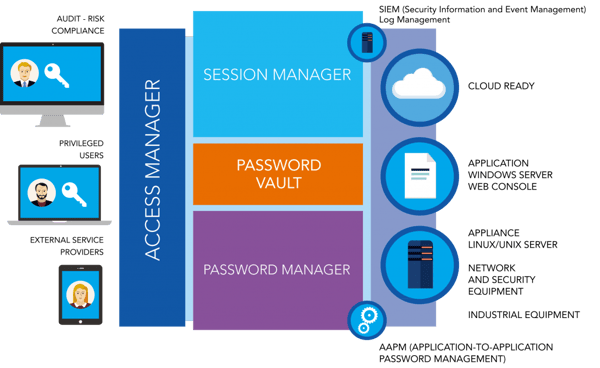

PAM-Lösungen beruhen auf der Einrichtung einer sicheren, optimierten Methode zur Autorisierung und Überwachung aller privilegierten Benutzer. Funktionen umfassen normalerweise die Möglichkeit, privilegierten Zugriff zu gewähren und zu widerrufen. Sie können als Mittelsmänner zwischen privilegierten Benutzern und den von ihnen verwalteten Systemen fungieren. Auf diese Weise hat der privilegierte Benutzer keinen direkten Backend-Zugriff. Mit einigen Lösungen, wie WALLIX, kennt der privilegierte benutzer nicht einmal das tatsächliche Passwort für das System, das er oder sie verwaltet. Dies verhindert manuelle Überschreibungen, eine signifikante Sicherheitslücke.

- Eine umfassende Kontrolle darüber, wer Zugriff auf kritische Systeme hat

- Die vollständige Sichtbarkeit aller Benutzeraktivitäten

- Passwortverschlüsselung und -verwaltung zur Durchsetzung sicherer Passwortrichtlinien

Wie IAM und PAM zusammen funktionieren

Herausforderungen mit IAM und PAM

Die meisten Unternehmen haben eine IAM-Lösung wie Active Directory. Und sie haben eine Möglichkeit, PAM durchzuführen, wenn nicht eine vollständige PAM-Lösung. Es besteht jedoch die Gefahr, dass IAM und PAM als Silos funktionieren. Sie können leicht inkonsistente Zugriffsrichtlinien zwischen IAM- und PAM-Lösungen haben. Während IAM zum Beispiel möglicherweise Überprüfungen von Benutzerprivilegien erfordert, PAM möglicherweise nicht. Dies ist häufiger der Fall, als Sie es sich vorstellen können, insbesondere wenn PAM locker verwaltet wird.

Best Practices bei IAM und PAM

Die beste Vorgehensweise besteht darin, IAM und PAM für eine einheitliche Identitätsverwaltung zusammenzuführen. Die Mechanik dieser Vereinheitlichung ist vielfältig. In einigen Fällen kann es eine einfache Koordinierung der Zugriffsrichtlinien für die beiden Lösungen sein. Zu den erweiterten Optionen gehört die Integration zwischen IAM und PAM.

Eine gemeinsame IAM-PAM-Lösung zentralisiert die Identitätsverwaltung, indem sie das privilegierte Zugriffsmanagement mit einem einzigen, maßgeblichen Identitätsspeicher zusammenführt. Zu den Vorteilen dieses Ansatzes gehört die zentrale Kontrolle über die Bereitstellung des gesamten Identitätszugriffs im Unternehmen, die Erkennung von Benutzern mit übermäßigen Zugriffsrechten, die Vereinfachung der Eingliederung und Ausgliederung von Benutzern sowie die Überprüfung möglicher Unstimmigkeiten bei Zugriffskontrollen und Richtlinienverletzungen.

Die WALLIX-AXIAD Lösung

WALLIX hat durch die Partnerschaft mit AxiadIDS einen Schritt in Richtung einer integrierten IAM-PAM-Lösung gemacht. Die WALLIX Bastion PAM-Lösung wird nun mit der „Trusted Identity and Access Platform“ von AxiadIDS kombiniert. WALLIX sieht, dass nur berechtigte Benutzer Zugriff auf sensible Konten, Anwendungen und Geräte haben. Gleichzeitig überwacht und verwaltet es ihre Berechtigungen und Handlungen. Zusammenfassend überprüft die Axiad-Plattform die Identität dieser berechtigten Benutzer. Sie stellt sicher, dass sie durch Authentifizierung mit einer Kombination aus Anmeldedaten und Identitätsnachweisen vertrauenswürdig sind. Die Lösungen ergänzen sich und bieten durch eine integrierte Lösung einen ganzheitlichen Sicherheitsansatz.

Möchten Sie mehr darüber erfahren, wie Sie die Zugriffskontrolle für Ihre kritischsten Systeme, Daten und Geräte verbessern können? Wenden Sie sich an uns, um zu erfahren, wie WALLIX Ihnen helfen kann.