Eine speziell entwickelte Cybersicherheitslösung für industrielle Steuerungssysteme

Betrieb vereinfachen ✅

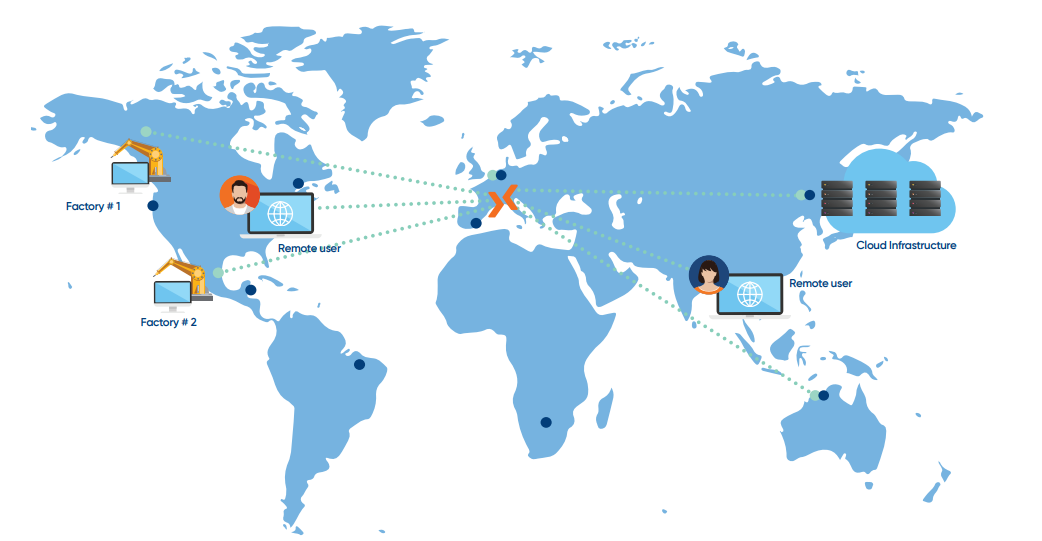

Sicheres Tunneling für zentralisierten Fernzugriff,

Sitzungsverwaltung zur Reduktion operativer Komplexität,

und eine nahtlose Steuerung Ihrer IT- und OT-Systeme.

Produktivität steigern ✅

Steigern Sie die Betriebseffizienz durch optimierte Workflows, sicheren Zugriff und hohe Akzeptanzraten. Automatisieren und zentralisieren Sie Prozesse, um Ressourcen freizusetzen.

Compliance sicherstellen ✅

Erfüllen Sie strenge Anforderungen wie GDPR, NIS, ISA/IEC 62443 und NIST SP800-82 mit Audit-Trails und Sitzungsaufzeichnungen. Sorgen Sie für vollständige Compliance und Nachvollziehbarkeit.