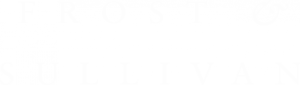

Una solución de ciberseguridad diseñada para sistemas de control industrial

Simplifica tus operaciones ✅

Centraliza el acceso remoto mediante túneles seguros. Gestiona sesiones para reducir la complejidad operativa. Optimiza el control en todo tu entorno IT y OT.

Aumenta la productividad ✅

Mejora la eficiencia operativa con flujos de trabajo. Asegura el acceso y fomenta altos niveles de adopción. Automatiza y centraliza procesos, liberando recursos.

Cumple con la normativa ✅

Adapta tus operaciones a estrictos estándares regulatorios como el RGPD, NIS2, ISA/IEC 62443 y NIST SP800-82, mediante registros de auditoría y grabación de sesiones. Garantiza el cumplimiento total y la responsabilidad.