La sécurisation des institutions financières avec les solutions PAM

Aujourd’hui plus que jamais, les institutions financières sont une cible privilégiée pour les cybercriminels. Cette situation est très préoccupante, comme le montre une étude réalisée par Accenture, qui a révélé que le coût des cyberattaques sur les services financiers est beaucoup plus élevé que celui que connaissent les autres secteurs, atteignant jusqu’à 18,5 millions de dollars par an et par entreprise.

Plus inquiétantes encore sont les données d’une enquête selon laquelle environ 70% des établissements financiers ont subi une cyberattaque durant les trois dernières années. Par ailleurs, le nombre croissant de menaces a conduit les institutions financières à devoir faire face à de multiples possibilités d’extorsion, de vol et de fraude. Cela peut facilement entraîner de graves pertes financières, une atteinte à la réputation des institutions et une perte de confiance des clients. Il est donc impératif pour les institutions financières d’assurer la mise en œuvre de solutions de sécurité des accès solides afin de se protéger.

Pourquoi les pirates informatiques préfèrent-ils s’attaquer aux banques ?

L’argent est évidemment un facteur important. Les banques gèrent quotidiennement des sommes considérables d’argent et les pirates informatiques sont toujours à l’affût de nouveaux moyens d’accéder sans autorisation aux comptes bancaires des clients pour dérober leurs fonds.

Cependant, les banques ne disposent pas seulement d’une grande quantité d’argent, mais également d’une grande quantité de données personnelles. Ces institutions traitent et stockent un nombre important de PII (informations personnelles identifiables) très sensibles et précieuses, qui sont particulièrement convoitées sur le Dark Web.

En cas de cyberattaques, les organisations financières risquent d’être confrontées à une responsabilité juridique et à des sanctions réglementaires pour ne pas avoir assuré la sécurité des informations confidentielles de leurs clients. En outre, pour gérer les hypothèques, les pensions et les prêts de leurs clients, les banques doivent d’abord établir un solide lien de confiance avec eux, relation qui est menacée lorsqu’une cyberattaque se produit.

L’intégration des banques dans cette nouvelle ère numérique a entraîné une expansion considérable de leurs surfaces d’attaque. De plus en plus d’entreprises ont réduit le nombre de leurs succursales physiques, les nouvelles banques dites « challenger » opèrent entièrement en ligne et les clients se tournent également vers des outils numériques pour accéder à leurs services. Cependant, cette explosion du numérique fait des institutions financières des cibles plus attrayantes pour les pirates informatiques, qui perpètrent des attaques de type ransomware et phishing pour inciter les gens à partager des informations confidentielles.

Qu’est-ce qui rend les banques difficiles à protéger ?

Les établissements financiers opèrent dans un environnement réglementaire complexe et strict. Cela signifie que les autorités imposent des sanctions et des amendes sévères afin de protéger les consommateurs et les entreprises, ce qui accroît les conséquences négatives qui peuvent résulter d’une violation des données.

Les banques disposent également d’infrastructures compliquées. Bon nombre de ces institutions ont effectué une transition de leur ancienne infrastructure héritée tout en essayant de suivre le rythme rapide de la transformation numérique qui a lieu dans le secteur financier. Au sein d’une même organisation, il peut y avoir des centaines d’applications utilisées par des milliers d’employés sur de nombreux sites.

Les organisations financières disposent d’infrastructures de sécurité complexes qui nécessitent la bonne coordination des processus, des organisations et des personnes. D’autre part, les réglementations en matière de sécurité informatique imposent aux banques de protéger à la fois leurs systèmes internes et leur environnement externe. En effet, les transactions financières nécessitent souvent plus d’une organisation et par conséquent plus d’un système informatique.

Pour faciliter ce processus, de nombreuses organisations financières dépendent de prestataires de services externes qui utilisent les comptes à privilèges comme un outil dans leurs opérations quotidiennes. Plus les systèmes sont importants et complexes, plus le nombre d’utilisateurs à privilèges devant avoir accès aux données est élevé. Ces personnes peuvent être des employés directs de l’institution financière, des utilisateurs automatisés, des contractants, des travailleurs à distance ou même un support informatique. Bien que cette approche soit généralement indispensable, les comptes à privilèges peuvent représenter un risque potentiel énorme pour l’entreprise.

En ce qui concerne les risques potentiels, les comptes à privilèges peuvent accéder à des données financières précieuses et exécuter des applications ou des transactions. Ils donnent aux utilisateurs les privilèges « root » et l’accès pour faire de gros changements aux systèmes, ainsi que la capacité de dissimuler toutes les activités qu’ils ont réalisées.

Les comptes à privilèges sont essentiels pour les processus quotidiens des institutions financières. Toutefois, les entreprises doivent s’assurer qu’elles sont correctement protégées. Dans le cas contraire, les pirates informatiques pourraient facilement obtenir des privilèges d’administrateur et apporter des modifications qui auraient de graves conséquences.

Comment les solutions de Gestion des Accès à Privilèges peuvent aider

Le contexte des menaces est en constante évolution et les services financiers doivent s’assurer qu’ils utilisent une approche simplifiée et à plusieurs couches en matière d’opérations et de sécurité. Pour relever ces nouveaux défis, se protéger contre les cyberattaques et assurer la sécurité intégrale des données et des systèmes critiques, il est donc nécessaire de mettre en œuvre une solution avancée de PAM (Gestion des Accès à Privilèges) et d’EPM (Endpoint Privilege Management).

Lorsqu’un système PAM et EPM est en place pour surveiller et gérer le comportement des utilisateurs à privilèges, les données deviennent plus sécurisées et les organisations financières se conforment aux réglementations grâce à :

- Un coffre-fort de mots de passe pour éliminer l’accès aux comptes partagés et pour imposer la rotation des mots de passe.

- La politique de Zero Trust pour l’accès à privilèges et des privilèges élevés Just-In-Time pour l’accès aux applications.

- La surveillance et l’enregistrement des sessions privilégiées à des fins de preuve et d’audit.

Parmi les avantages offerts par les solutions PAM et EPM figurent l’autorisation, la réautorisation et la surveillance rapides et sécurisées. Ces technologies aident le secteur financier en renforçant la sécurité des accès par la gestion des mots de passe, en assurant la conformité avec les dernières réglementations et en fournissant les informations requises par les auditeurs.

Les solutions PAM et EPM mettent également en œuvre des politiques qui empêchent les utilisateurs à privilèges de contourner les systèmes de sécurité. En outre, les deux solutions protègent les comptes à privilèges et permettent aux organisations financières de se protéger de manière proactive. Le contrôle de l’accès à privilèges limite les mouvements qu’un pirate informatique peut effectuer une fois qu’il a pris pied dans un réseau.

Cela réduit considérablement leur capacité à se déplacer latéralement et à accéder aux systèmes sensibles et vous permet également de surveiller tous vos utilisateurs à privilèges avec des enregistrements complets des accès et des actions effectués pendant leur session. PAM est essentiel à une cybersécurité efficace car elle permet de contrôler l’accès aux informations les plus critiques d’une organisation.

Le contexte des menaces étant en constante évolution, il est donc impératif que les organisations financières disposent d’une solution de sécurité facile à utiliser, flexible et capable de s’adapter facilement à des changements continus dans l’environnement. La mise en œuvre des bonnes mesures de sécurisation de l’accès à privilèges réduira considérablement la capacité des pirates informatiques à élever leurs privilèges et à accéder à des informations sensibles telles que les informations personnelles des clients.

C’est pour cette raison que la gestion des accès à privilèges et des terminaux devient cruciale pour ces institutions financières qui veulent se protéger et protéger leurs clients en restant sécurisées et conformes aux réglementations.

Piratage : Quand la sécurité compte pour d’Uber

Découvrez comment une solution PAM aurait permis de protéger les accès à la plateforme AWS, même en cas de détournement des comptes GitHub.

Gestion des Accès à Privilèges

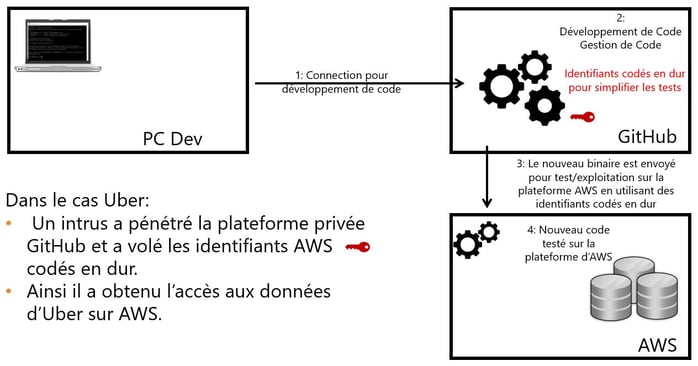

uber-hack-pam.jpg

- Les données de 57 millions d’utilisateurs ont été volées à Uber.

- Des individus malveillants ont réussi à se connecter au site privé GitHub des développeurs de l’application, ont trouvé des identifiants de connexion AWS et les ont utilisés pour dérober des données privées.

Si le nombre d’identifiants volés est très élevé, beaucoup se demandent comment cela a pu se produire, pourquoi leurs données sont sur Amazon et ce qu’est GitHub exactement. Penchons-nous sur ce qui a pu se passer…

Les comptes GitHub de développeurs de l’application Uber ont été piratés. Leurs mots de passe ont-ils été volés ? S’agit-il d’une attaque de type hameçonnage ? Nous avons peu d’information sur ce sujet qui reste inexpliqué pour l’instant.

Comprendre AWS et le rôle de GitHub

Amazon Web Services (AWS) est la plateforme cloud d’Amazon. Elle permet aux sociétés d’offrir des services en ligne (vente, promotion, emails etc.) ou de stocker des volumes importants de données. AWS fourni des infrastructures virtuelles pour que ses entreprises clientes puissent déployer les logiciels qu’elles souhaitent.

C’est à ce moment-là que GitHub intervient. GitHub est également un service en ligne dédié au déploiement de logiciels. Cette plateforme est populaire auprès de la communauté des dev ops car elle offre des fonctionnalités de gestion centralisée de code source ainsi que des versions du code.

Plus simplement, GitHub permet à plusieurs développeurs de travailler sur le même code source en même temps, sans interférence.

Une fois qu’un segment de code est fonctionnel, il est transféré sur AWS pour test ou exploitation.

Le développement de logiciel peut nécessiter la réalisation de tests unitaires plusieurs centaines de fois par jour, et dépendre de modules externes hébergés sur AWS par exemple. En conséquence, ces tests reposent sur des connections/authentifications entre le code présent sur GitHub et l’environnement d’exploitation d’AWS. Pour simplifier/accélérer/automatiser la phase de tests, les ingénieurs ont parfois tendance à inclure les identifiants de connections en dur dans le code source, ouvrant un plein accès à la plateforme d’exploitation …