- Les données de 57 millions d’utilisateurs ont été volées à Uber.

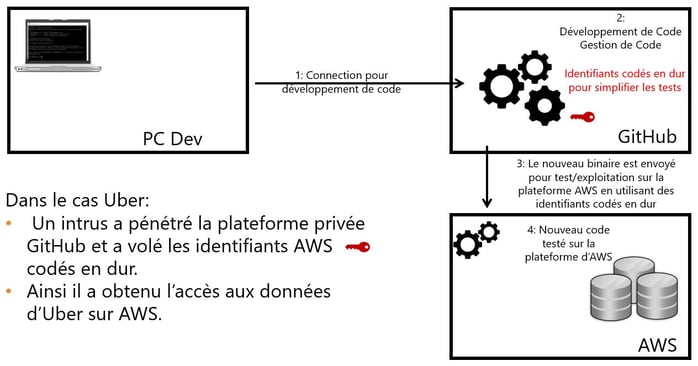

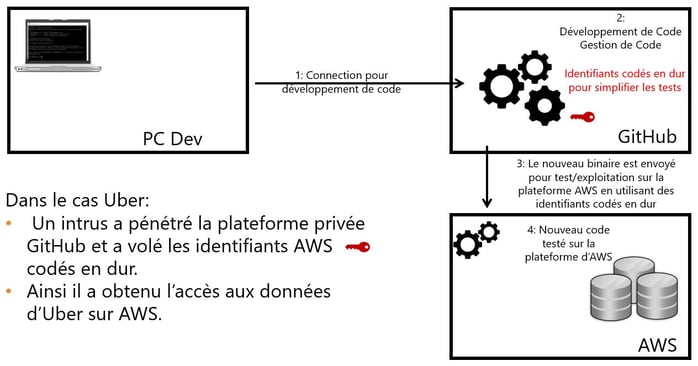

- Des individus malveillants ont réussi à se connecter au site privé GitHub des développeurs de l’application, ont trouvé des identifiants de connexion AWS et les ont utilisés pour dérober des données privées.

Si le nombre d’identifiants volés est très élevé, beaucoup se demandent comment cela a pu se produire, pourquoi leurs données sont sur Amazon et ce qu’est GitHub exactement. Penchons-nous sur ce qui a pu se passer…

Les comptes GitHub de développeurs de l’application Uber ont été piratés. Leurs mots de passe ont-ils été volés ? S’agit-il d’une attaque de type hameçonnage ? Nous avons peu d’information sur ce sujet qui reste inexpliqué pour l’instant.

Comprendre AWS et le rôle de GitHub

Amazon Web Services (AWS) est la plateforme cloud d’Amazon. Elle permet aux sociétés d’offrir des services en ligne (vente, promotion, emails etc.) ou de stocker des volumes importants de données. AWS fourni des infrastructures virtuelles pour que ses entreprises clientes puissent déployer les logiciels qu’elles souhaitent.

C’est à ce moment-là que GitHub intervient. GitHub est également un service en ligne dédié au déploiement de logiciels. Cette plateforme est populaire auprès de la communauté des dev ops car elle offre des fonctionnalités de gestion centralisée de code source ainsi que des versions du code.

Plus simplement, GitHub permet à plusieurs développeurs de travailler sur le même code source en même temps, sans interférence.

Une fois qu’un segment de code est fonctionnel, il est transféré sur AWS pour test ou exploitation.

Le développement de logiciel peut nécessiter la réalisation de tests unitaires plusieurs centaines de fois par jour, et dépendre de modules externes hébergés sur AWS par exemple. En conséquence, ces tests reposent sur des connections/authentifications entre le code présent sur GitHub et l’environnement d’exploitation d’AWS. Pour simplifier/accélérer/automatiser la phase de tests, les ingénieurs ont parfois tendance à inclure les identifiants de connections en dur dans le code source, ouvrant un plein accès à la plateforme d’exploitation …

Comment une solution PAM aurait-elle pu stopper le piratage d’Uber ?

Il est facile de pointer du doigt les ingénieurs en soulignant qu’ils auraient dû respecter un minimum de procédures de sécurité. Cependant, posez-vous cette question :

Fermez-vous votre porte d’entrée à double tour à chaque fois que vous allez chercher le courrier ?

Il en va de même pour les phases de tests, effectués rapidement et à répétition. Encore une fois, le piratage des comptes GitHub reste obscur. Une chose est cependant certaine ; il existe des outils suffisamment puissants et flexibles pour renforcer la sécurité du stockage et de l’utilisation des identifiants permettant les connections entre les plateformes de production (GitHub) et d’exploitation (AWS). Ces outils garantissent la sécurité des mots de passe tout en fournissant aux développeurs la flexibilité dont ils ont besoin pour continuer leurs tests sereinement, sans être tentés de contourner la solution. Les solutions de gestion des accès à privilèges (PAM) permettent de contrôler les accès utilisateurs et leurs activités sur les systèmes cibles. Elles réduisent drastiquement les vulnérabilités résultant d’erreurs humaines ou de négligences et protègent les actifs stratégiques des sociétés.

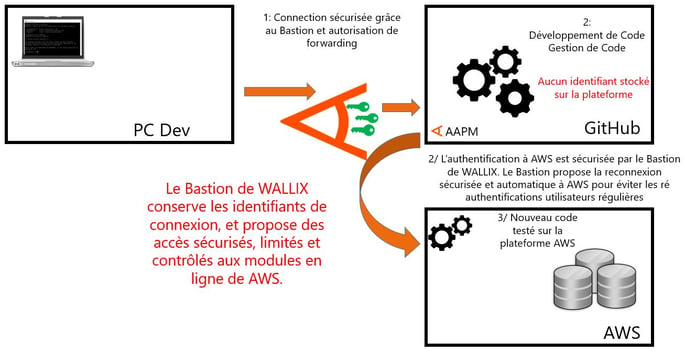

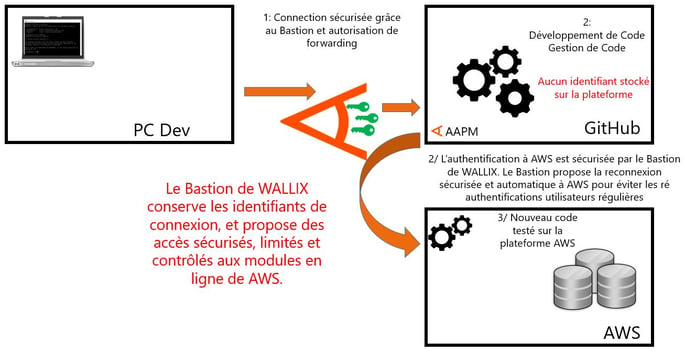

Une solution PAM aurait permis de protéger les accès à la plateforme AWS, même en cas de détournement des comptes GitHub.

La solution de PAM proposée par WALLIX – le Bastion, offre un nombre important de fonctionnalités conçues spécifiquement pour stopper les menaces internes comme les intrusions malveillantes. Dans le cas d’Uber, certaines de ces fonctionnalités auraient pu aider à contrer la cyber-attaque :

- Application-to-Application Password Management (AAPM), de sorte qu’une application identifiée – et seulement cette application, puisse accéder aux identifiants de connexion de AWS, sécurisés dans le coffre-fort du Bastion.

- Le Bastion de WALLIX peut également être utilisé pour faire en sorte que des utilisateurs puisse accéder à une plateforme sans jamais en avoir les identifiants. Ainsi, tout comportement déviant, comme rebondir sur d’autre système ou exécuter des commandes interdites sera automatiquement identifié, reporté, et la session automatiquement interrompue par le Bastion.

- Une autre alternative aurait été d’utiliser les fonctionnalités de forward d’agent SSH du Bastion de WALLIX pour permettre aux développeurs d’utiliser automatiquement leurs clefs privées pour se connecter sur les différentes plateformes, sans avoir à re-saisir leurs identifiants, et sans stocker ces identifiants sur le serveur de production.

Souhaitez-vous en savoir plus ? Contactez nos équipes en envoyant un mail à sales-fr@wallix.com ou demandez une démo personnalisée !