Governance dell’identità e dell’accesso (IAG)

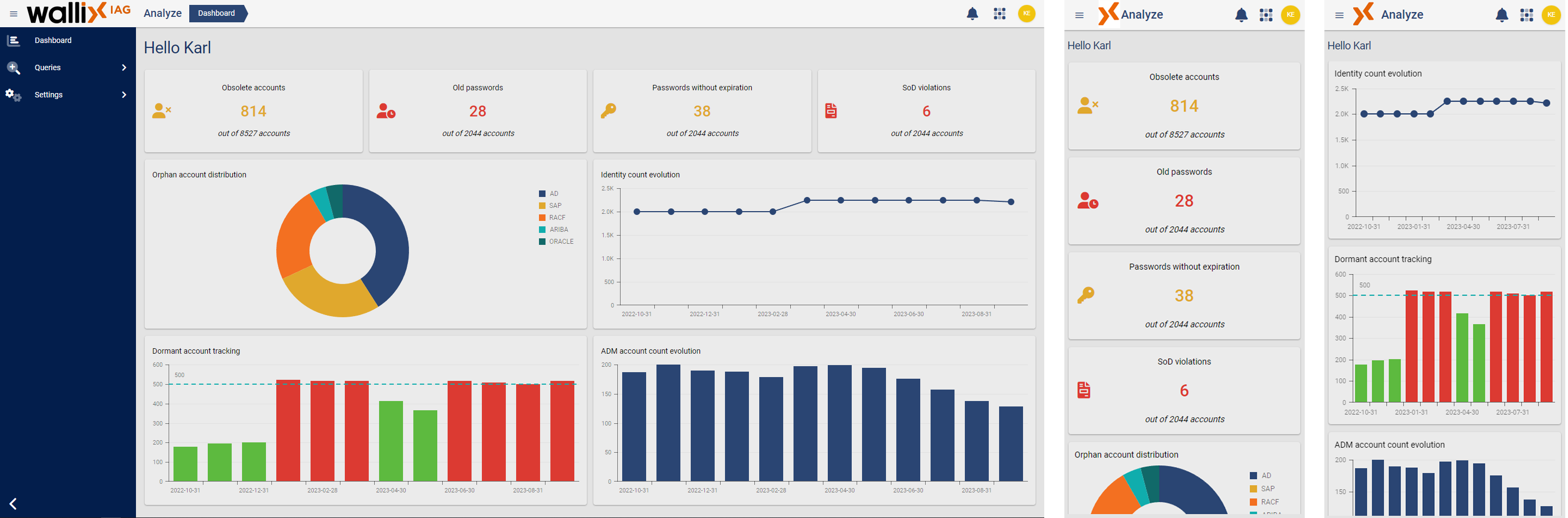

IAG fornisce una mappatura completa delle identità e delle rispettive autorizzazioni. Che si tratti di supervisionare campagne di revisione dei diritti o di monitorare le modifiche del personale, la nostra soluzione funge da torre di controllo per tutte le applicazioni aziendali.